KYC-frei Bitcoin kaufen.

Bitcoin wächst unaufhaltsam und kann durch seine dezentral aufgestellte Basis nicht aufgehalten werden.

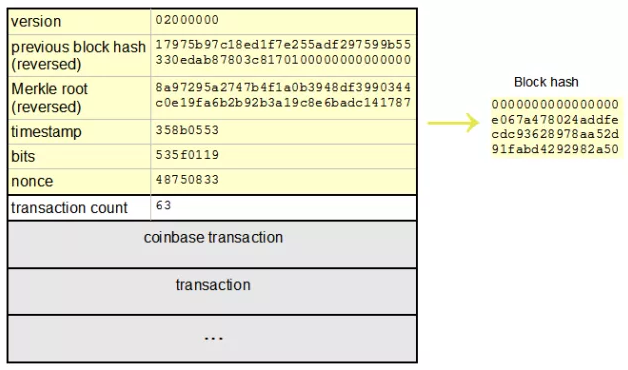

Immer mehr Menschen tauchen in die Welt von Bitcoin ein und bedenken dabei aber oft nicht, dass bei einer offenen Blockchain alle Daten für alle Teilnehmer stets sichtbar sind.

Coinjoins mit Samourai Whirpool, Wasabi oder Joinmarket und Payjoins helfen beim Schutz der eigenen Privatssphäre beim Ausgeben, doch wie ist es beim Einkauf von Bitcoin?

Während fast alle etablierten Börsen eine Identitätsprüfung (KYC) erfordern, gibt es zum Glück auch Plattformen, welche den Interessenten ermöglichen, Bitcoin ohne KYC-Verfahren zu erwerben.

Daher möchte ich hier kurz übersichtlich die besten Optionen vorstellen um Bitcoin KYC-frei zu kaufen.

Dies sind meiner Meinung nach RoboSats, Bisq, Vexl, HodlHodl, PeachBitcoin und AgoraDesk.

Ich werde mich hier auf die Vorteile dieser Plattformen in Bezug auf Privatsphäre und Sicherheit konzentrieren.

RoboSats

RoboSats ist eine Plattform, die sich auf den Kauf von Bitcoin über das Lightning Network spezialisiert hat. Die Plattform ermöglicht es Benutzern, Bitcoin zu erwerben, ohne persönliche Informationen preiszugeben.

RoboSats verwendet das Lightning Netzwerk und Tor, um den Kaufprozess einfach und vor allem vollkommen anonym zu gestalten, während gleichzeitig hohe Sicherheitsstandards gewährleistet werden.

Robosats ist zudem open-source Software was natürlich zu begrüßen ist.

Bisq

Bisq ist eine dezentrale Peer-to-Peer-App, die es Benutzern ermöglicht, Bitcoin direkt von anderen Privatpersonen zu kaufen.

Die open-source Bisq-App verwendet das Tor-Netzwerk, um die IP-Adressen der Benutzer zu anonymisieren, und ermöglicht den Handel ohne die Notwendigkeit eines zentralen Vermittlers.

Die KYC-freie Natur von Bisq bietet den Benutzern maximale Privatsphäre und Kontrolle über ihre Transaktionen.

Schritt für Schritt Anleitung zur Nutzung der Bisq-App

Vexl

Vexl ist eine recht neue Plattform, welche es den Nutzern ermöglicht, Bitcoin über verschlüsselte Chat-Kommunikation zu kaufen und zu verkaufen.

Die Plattform verwendet eine Open-Source-Technologie, um den Austausch von Bitcoin sicher und anonym zu gestalten. Benutzer können auf Vexl handeln, ohne ihre persönlichen Daten offenlegen zu müssen.

Die App fragt anfangs nach einer Telefonnummer, hier kann jedoch eine anonyme Simkarte verwendet werden, welche zum Beispiel in den Niederlande einfach erworben werden kann. (Tipp: https://sms4sats.com/)

HodlHodl

HodlHodl ist eine P2P-Bitcoin-Handelsplattform, die sich auf Privatsphäre und Sicherheit konzentriert.

Die Plattform verlangt keine KYC-Verifizierung und ermöglicht es den Benutzern, Bitcoin direkt von anderen Händlern zu kaufen und zu verkaufen.

HodlHodl fungiert als Treuhänder, um Transaktionen sicher abzuwickeln und den Schutz der Parteien zu gewährleisten.

Oft findet man bei HodlHodl Bitcoin Verkaufs-Angebote ,welche dann in der Beschreibung erwähnen, dass die Verkäufer KYC Daten abfragen müssen. Solche Angebote empfehle ich grundsätzlich einfach zu ignorieren.

PeachBitcoin

PeachBitcoin ist eine Mobile-App für Android und iOS, welche Nutzern ermöglicht, Bitcoin direkt von anderen Benutzern zu kaufen und zu verkaufen, ohne ein KYC-Verfahren durchzuführen.

Die Plattform bietet eine sichere und private Handelsumgebung und verwendet eine Multi-Signatur-Technologie, um den Schutz der Gelder zu gewährleisten.

Bei vielen Angeboten hier ist der Aufschlag mit 8-12 % zum aktuellen Zeitpunkt recht hoch, was sich jedoch sicher verbessert, wenn die Liquidität dort steigt.

Zudem ist die User-Experience enorm gut, die App ist sehr einfach zu bedienen und die Nutzung ist auch Anfängern intuitiv und leicht möglich.

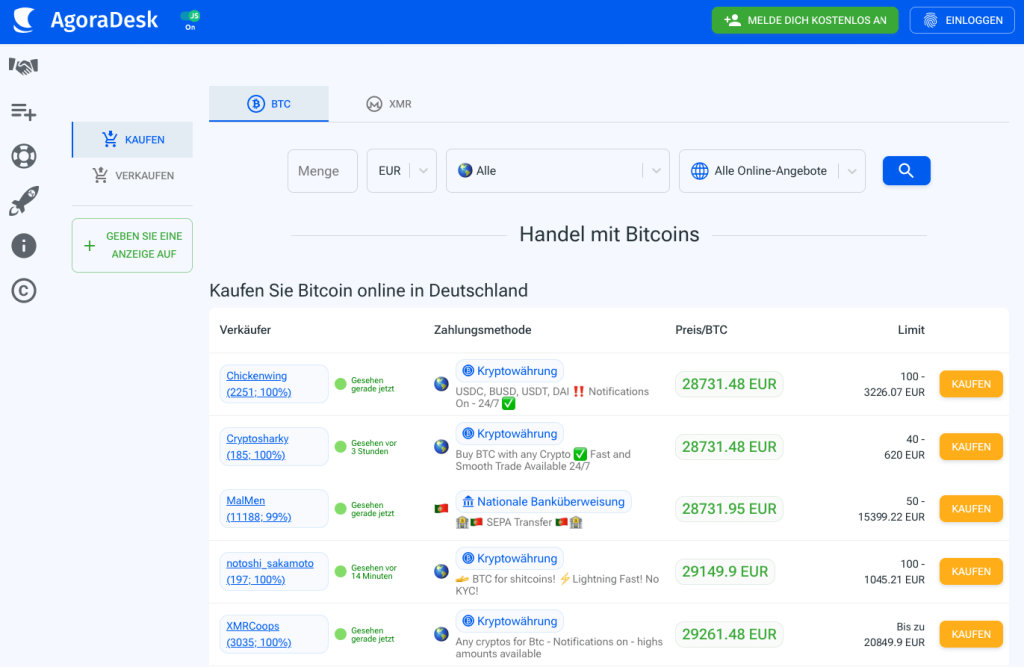

AgoraDesk

AgoraDesk ist eine Peer-to-Peer-Handelsplattform, die es Benutzern ermöglicht, Bitcoin sicher und ohne KYC-Verifizierung zu kaufen und zu verkaufen.

Die Plattform bietet eine übersichtliche und vielfältige Auswahl an Handelspartnern und unterstützt verschiedene Zahlungsmethoden, um den Handel für die Benutzer bequem zu gestalten.

Auch AgoraDesk legt großen Wert auf die Privatsphäre der Benutzer und bietet verschlüsselte Kommunikation sowie ein sicheres Treuhandsystem, um Transaktionen abzuwickeln. AgoraDesk ist besonders beliebt bei Monero Freunden.

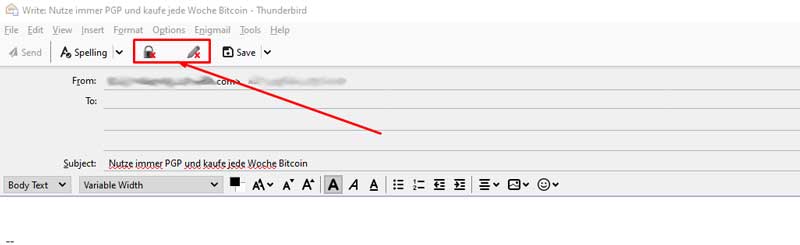

Tipp: KYC-frei Bitcoin kaufen und alles immer coinjoinen

KYC-frei Bitcoin kaufen ist also gar nicht schwierig. Wenn Sie selbst auch nach Möglichkeiten suchen, Bitcoin ohne KYC-Verfahren zu kaufen, bieten Plattformen und Apps wie RoboSats, Bisq, Vexl, HodlHodl, PeachBitcoin und AgoraDesk ausgezeichnete Optionen.

Diese Apps ermöglichen es Ihnen, Bitcoin auf sichere und private Weise zu erwerben, ohne Ihre persönlichen Informationen preiszugeben.

Beim Handel mit Bitcoin sollten Privatssphäre und Sicherheit immer oberste Priorität haben.

KYC-Prozesse legen ihre persönlichen und finanziellen Daten in die Hände ungeschulter und unverantwortlicher Beamter (die Datenspeicherungen bei Firmen ist dem zuständigen Staatsbeamten stets uneingeschränkt zugänglich).

Recherchieren Sie daher gründlich, bevor Sie eine Plattform wählen, und treffen Sie angemessene Sicherheitsvorkehrungen, um Ihre Bitcoin und ihre Privatssphäre nachhaltig zu schützen.

Meine persönlichen Favoriten für KYC-freie Handelspartner sind Bisq, Robosats und Peachbitcoin.

Die besten Konditionen erhält man via Bisq-App, wenn man denn die Zeit mitbringt, ein Kauf-Angebt zu seinen eigenen Wunschkonditionen zu erstellen und dann abwartet, bis dies von einem Verkäufer angenommen wird.

Auf diese Art erzielt man oft die gleichen Konditionen wie bei KYC-pflichtigen Shitcoin-Börsen, welche in der Regel immer irgendwann Händler-Daten veruntreuen, wie z. B. Coinbase, Kraken, Binance oder Bitstamp.